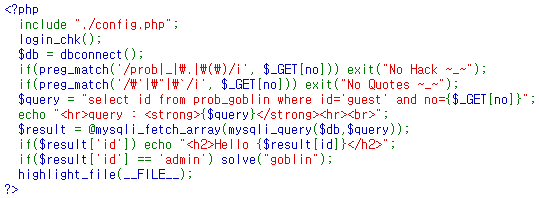

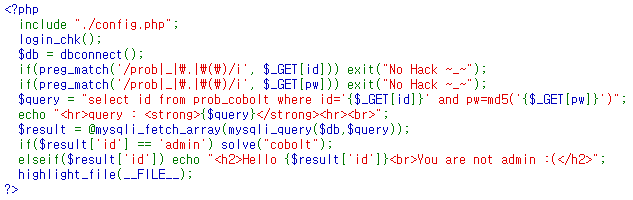

이번 제 27회 해킹캠프 CTF에서 웹해킹 문제에 해당 CVE와 유사한 문제가 출제되었다. 우선 CVE를 이용한 문제는 필자에게는 처음이었고, 대회가 끝나고 실제로 제보하신 스틸리언 윤석찬님의 풀이를 들으며 굉장히 흥미로운 취약점이라 생각되어 가볍게 분석? 공부를 해보았다. https://nvd.nist.gov/vuln/detail/CVE-2023-36053 NVD - CVE-2023-36053 CVE-2023-36053 Detail Modified This vulnerability has been modified since it was last analyzed by the NVD. It is awaiting reanalysis which may result in further changes to the..